LINUX:Cryptage sous Internet Explorer, Edge, Chrome

But

Nous allons aborder l'utilisation du cryptage en privé dans les applications clients de Microsoft (Internet Explorer et Edge) et de Google (Chrome)

Le fait d'utiliser le cryptage en privé pose de plus en plus de problèmes dans les applications courantes. Ce problème se rencontre pour les navigateurs WEB jusqu'à être bloquant.

A noter que MS Internet Explorer accepte encore les certificats privés non auto-signés de version 1.

Par contre MS Edge et Google Chrome n'accepte que les certificats privés non auto-signés de version 3 avec l'extension SAN (Noms alternatifs du sujet).

On veut accéder au site WEB installé en site propre de notre serveur Linux, par exemple, à une application regroupant les photos de famille. Pour cela, nous avons le choix entre MS Internet Explorer, MS Edge ou Google Chrome.

Nous avons configuré notre serveur en mode sécurisé (HTTPS) via des certificats.

Auparavant j'utilisais des certificats auto-signés. Sous notre navigateur, il faut accepter une exception.

Création du certificat

Nous avons donc créé notre propre Autorité de Certification (CA) sur notre serveur Linux et paramétré nos applications serveur (Apache) en conséquence.

Par la même occasion, nous avons créé les clé et certificat de cette CA (fichier ca.key et ca.home.crt). Dans notre exemple, le nom de domaine privé est "home.dom" et à notre certificat CA, nous avons donné le nom CA.home.dom. Notre site WEB est accessible sous le nom www.home.dom.

Au contraire des applications Mozilla qui a son propre container de certificats, les applications concernées dans cet article utilisent le container de certificats de MS Windows. Il exige un format particulier: pkcs12 (extension:PFX). Ce certificat contient la clé privée et le certificat publique de la CA. Pour cette raison, il doit être protégé par un mot de passe et après intégration, il ne doit pas être exportable.

La commande suivante permet de la générer avec "openssl" sous Linux:

openssl pkcs12 -export -in /etc/pki/home/certs/ca.home.crt -inkey /etc/pki/CA/private/ca.key -out ca.home.pfx -passout pass:MOTDEPASSE

On remarque que pour le protéger, il faut donner un mot de passe qui vous sera demandé lors de l'importation sous MS Windows. Ce mot de passe est à adapter selon vos désirs.

Il reste à le transférer sur notre machine cliente.

Importation du certificat CA

Maintenant se pose le problème d'élever notre nom de domaine en tant qu'entité reconnue par nos explorateurs Internet. Ces applications utilisent l'infrastructure de clés publiques de MS Windows. Il est à importer au niveau "ordinateur", ce qui nécessite les droits administrateur.

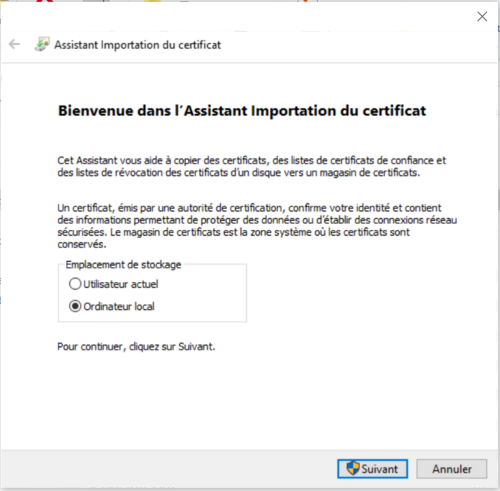

Sous MS Windows, en double-cliquant sur le fichier ca.home.pfx ou en l'ouvrant, on accède à la fenêtre suivante:

On sélectionne "Ordinateur local" et on clique sur le bouton "Suivant".

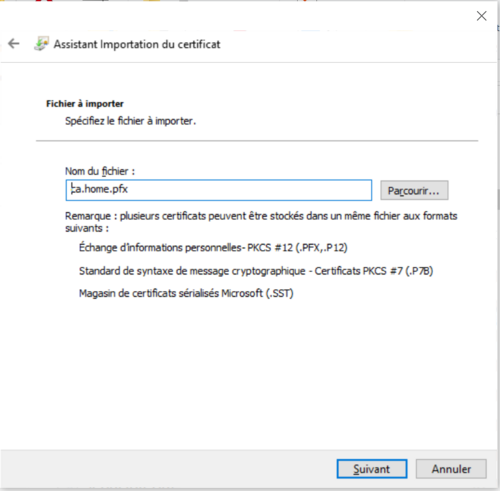

Dans la fenêtre suivante, on clique sur le bouton "Suivant".

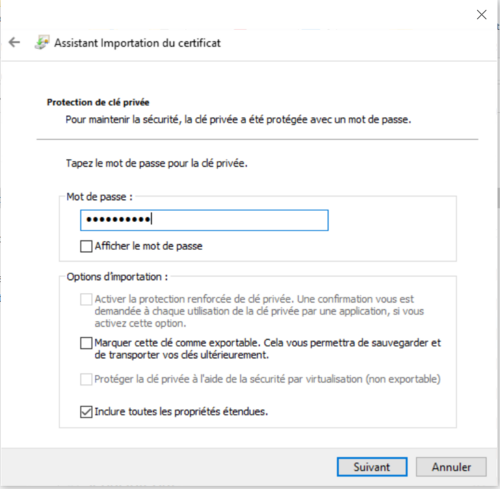

Dans la fenêtre qui suit, on introduit le mot de passe introduit lors de sa création.

Ne pas cocher "Marquer cette clé comme exportable" pour un soucis de protection évidente. Il contient la clé privée de votre CA, ce qui n'est pas le cas sous Mozilla. Cliquez sur le bouton "Suivant".

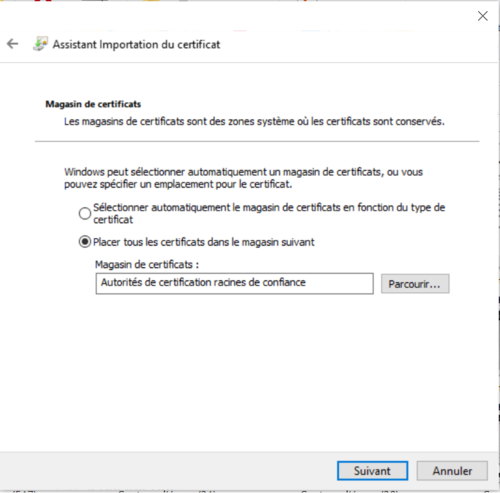

Dans la fenêtre qui lui succède, choisissez le magasin "Autorités de certificats racines de confiance". Cliquez sur le bouton "Suivant".

Un récapitulatif s'affiche. Il vous reste à "Terminer" l'opération.

Console de gestion de Microsoft (MMC)

Sous MS Windows, pour vérifier la bonne intégration du certificat, il faut construire une console pour certificat. Attention: il faut avoir les droits administrateur.

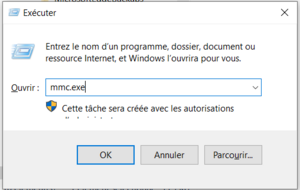

On utilise le programme MMC (Microsoft Management Console) qu'on lance en ligne de commande ("mmc.exe").

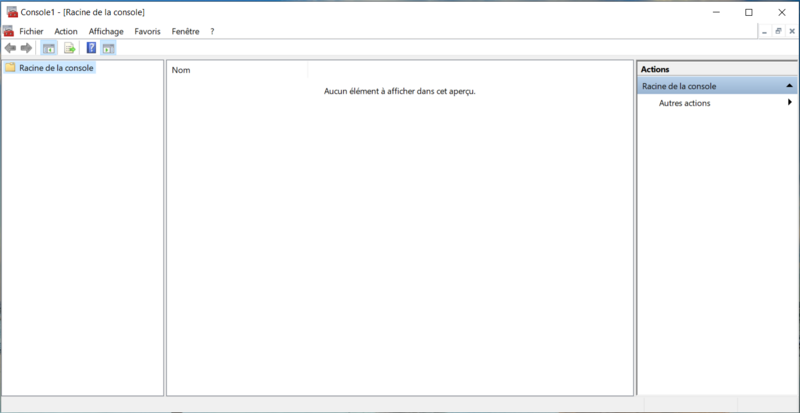

Nous obtenons une console vide.

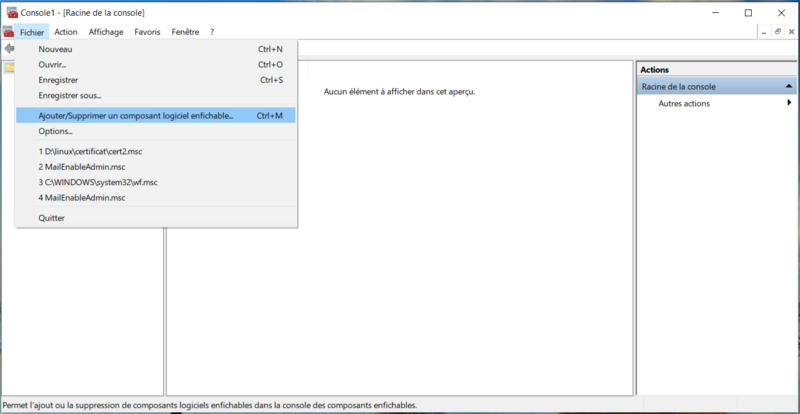

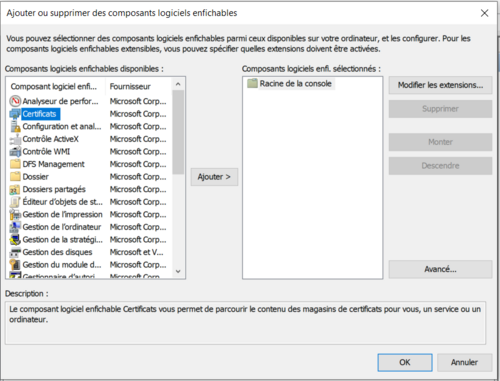

En cliquant sur le menu "Fichier", l'entrée "Ajouter/supprimer un composant logiciel enfichable" permet de la remplir.

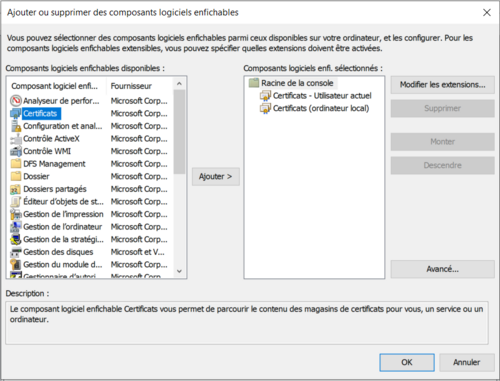

Dans la colonne de gauche, on sélectionne "Certificats" et on clique sur le bouton "Ajouter".

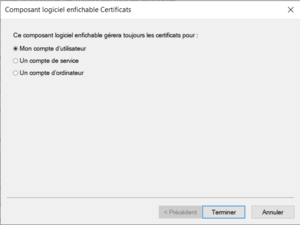

En premier lieu, on choisit "Mon compte utilisateur" et on valide.

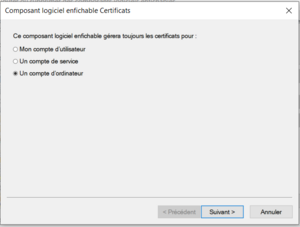

En second lieu, on choisit "Un compte ordinateur" et on clique sur le bouton "Suivant".

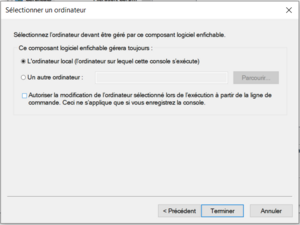

On garde "ordinateur local" et on valide.

La liste est prête. On valide.

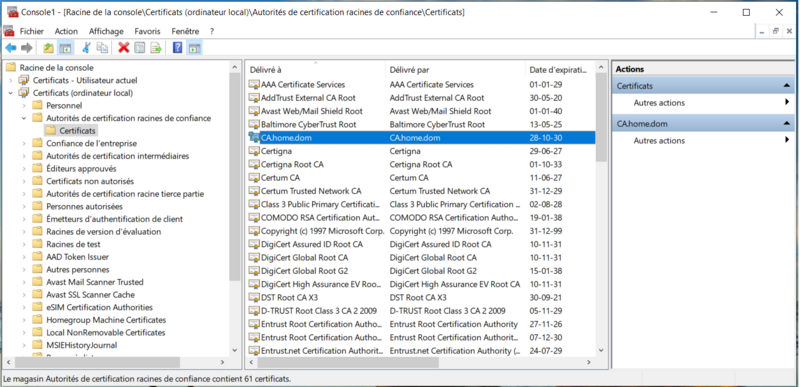

La console est remplie. On va sur "Certificats (ordinateur local)" et ensuite "Autorités de certification racines de confiance" et enfin "Certificats". Dans la liste on repère le certificat "CA.home.dom". En double-cliquant sur celui-ci, on peut le consulter.

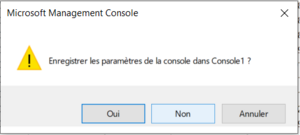

Quand on veut sortir, n'oubliez pas de sauver votre travail afin de pouvoir le réutiliser par la suite.