LINUX:Cryptage sous Mozilla

But

Nous allons aborder l'utilisation du cryptage en privé dans les applications clients de Mozilla: Firefox et Thunderbird.

Le fait d'utiliser le cryptage en privé pose de plus en plus de problèmes dans les applications courantes. Ce problème se rencontre pour les navigateurs WEB et les clients de messagerie jusqu'à être bloquant.

Nous allons passer quelques problèmes rencontrés avec les applications clientes classiques de Mozilla: Firefox, Thunderbird. Imaginez que vous avez un serveur Linux dans votre intranet (réseau privé), non accessible à partir d'internet. Par exemple, vous utilisez ce serveur comme partage et stockage de fichiers (SAMBA), serveur WEB (Apache,...), serveur de base de données (MySql,...)... Une fonctionnalité courante suit; tout processus envoie des rapports, des erreurs rencontrées, des avis de mises à jour,... via des messages électroniques (Postfix, Dovecot,...). Il est logique d'accéder à ces fonctionnalités. De plus en plus, des applications imposent le cryptage. Dans notre situation, nous rencontrons des situations de blocage.

A noter que ces applicatifs de Mozilla acceptent encore les certificats privés non auto-signés de version 1.

A noter également, que ce qui suit s'applique à ces applicatifs tournant aussi bien sous Windows que sous Linux.

Firefox et Thunderbird

On veut accéder au site WEB installé en site propre de notre serveur Linux, par exemple, à une application regroupant les photos de famille. Pour cela, j'utilise Firefox comme client.

De même, comme évoqué ci-dessus, on désire gérer les messages électroniques émis par notre serveur Linux privé. J'utilise alors Thunderbird comme client. Notons que j'ai rencontré le même problème avec MS Outlook.

Nous avons configuré notre serveur en mode sécurisé (HTTPS, IMAPS, POPS, Submission, SMTPS) via des certificats.

Auparavant j'utilisais des certificats auto-signés. Sous Firefox, il faut accepter une exception, de même sous Thunderbird. Mais avec l'arrivée de la version 78 de Thunderbrd, ce n'est plus possible.

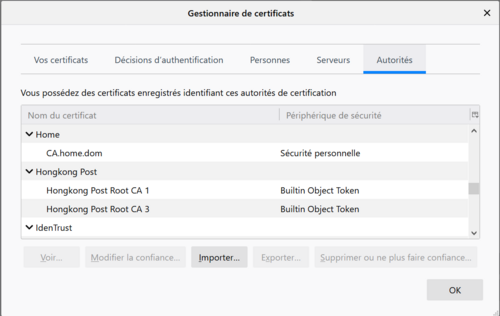

Nous avons donc créé notre propre Autorité de Certification (CA) sur notre serveur Linux et paramétré nos applications serveur (Apache, Postfix et Dovecot) en conséquence. Par la même occasion, nous avons créé un certificat de cette CA (fichier ca.home.crt). Dans notre exemple, le nom de domaine privé est "home.dom" et à notre certificat CA, nous avons donné le nom CA.home.dom. Notre site WEB est accessible sous le nom www.home.dom et notre messagerie sous mail.home.dom.

Maintenant se pose le problème d'élever notre nom de domaine en tant qu'entité reconnue par nos applications Mozilla. Ces applications possèdent chacune leur propre infrastructure de clés publiques par utilisateur. Notons que Microsoft fait de même de son côté. La solution est d'y intégrer notre certificat CA (ca.home.crt). Cette opération est à effectuer sur les deux applications Firefox et Thunderbird. Les étapes sont similaires, à gauche Firefox, à droite Thunderbird.

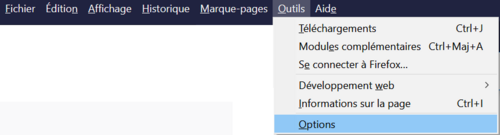

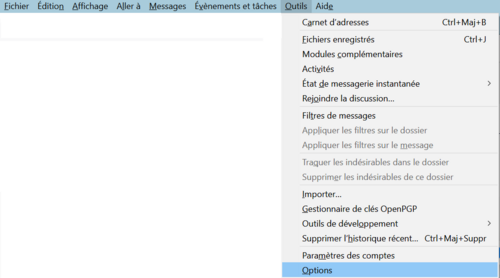

Dans le menu, sous l'entrée "Outils", nous allons dans les "Options".

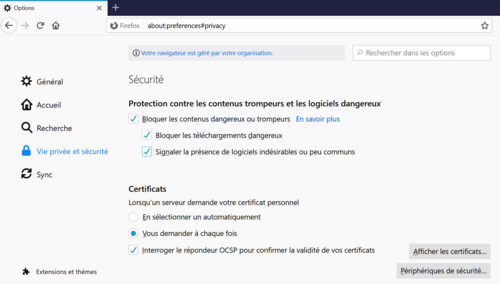

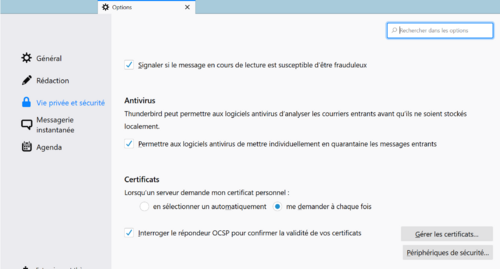

Dans l'onglet qui s'ouvre, nous choisissons à gauche "Vie privée et sécurité". Ensuite nous allons jusqu'en bas à la rubrique "Certificats".

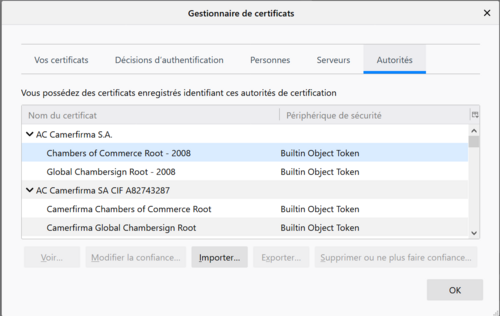

En cliquant sur le bouton "Afficher les certificats", nous accédons à l'écran des certificats. Il faut choisir l'onglet "Autorités".

En bas, on clique sur le bouton "Importer"; dans fenêtre qui s'ouvre, nous choisissons notre fichier contenant le certificat CA (ca.home.crt) créé sous Linux et nous validons. Une fenêtre s'ouvre où nous cochons les fonctionnalités désirées; par facilité pour notre exposé, les deux sont cochées. Nous validons.

Une nouvelle autorité est apparue. Il nous reste à fermer les différentes fenêtres ouvertes.